Seguridad De La Red, Protección De Datos Personal, Seguridad Del Pago, Base De Datos Segura Ilustración del Vector - Ilustración de aislamiento, equipo: 94991443

La confidencialidad de los datos de los empleados tiene mayor carencia de seguridad que la de los clientes - ORH | Observatorio de Recursos Humanos

Concepto Confidencial De La Bandera De La Protección De Datos Ilustración del Vector - Ilustración de conformidad, proteja: 124191038

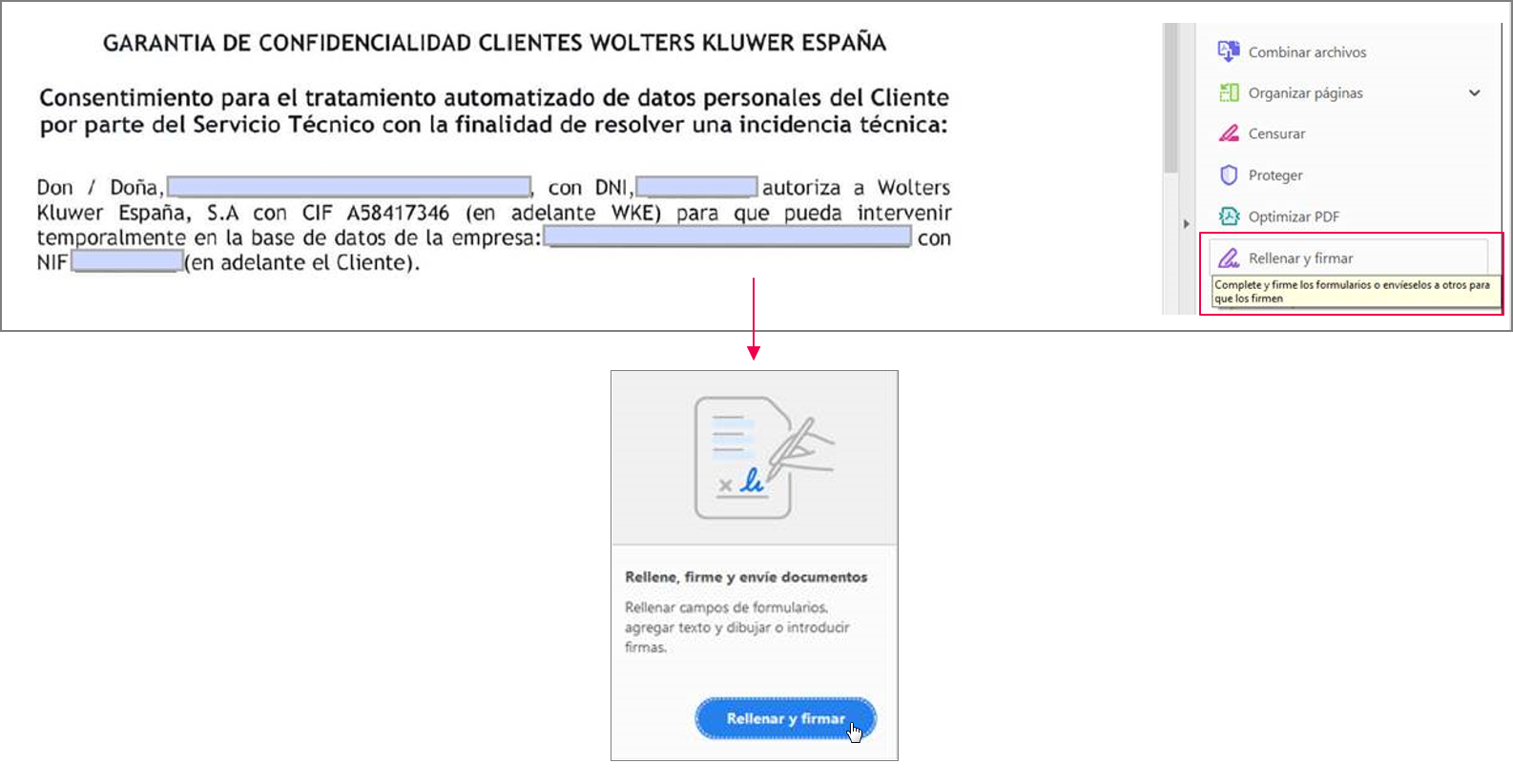

Cloud Computing: La seguridad y confidencialidad de los datos: el secreto profesional | PROTEC-DATOS

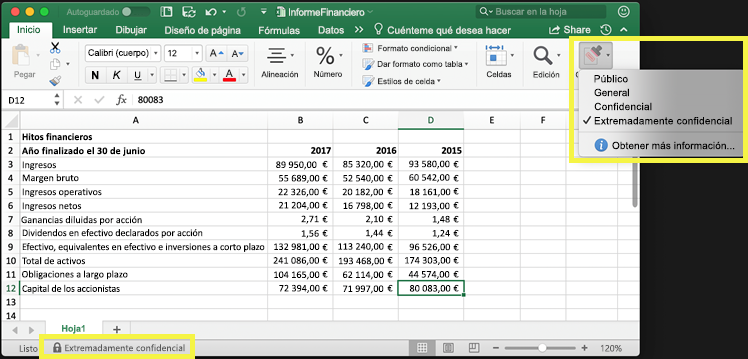

Información sobre las etiquetas de confidencialidad - Microsoft Purview (compliance) | Microsoft Learn

Empresario indio con candado hacker contraseña carpeta datos sensibles de protección de la confidencialidad de la información de la base de datos bloqueada concepto horizontal plana copia spac Imagen Vector de stock -

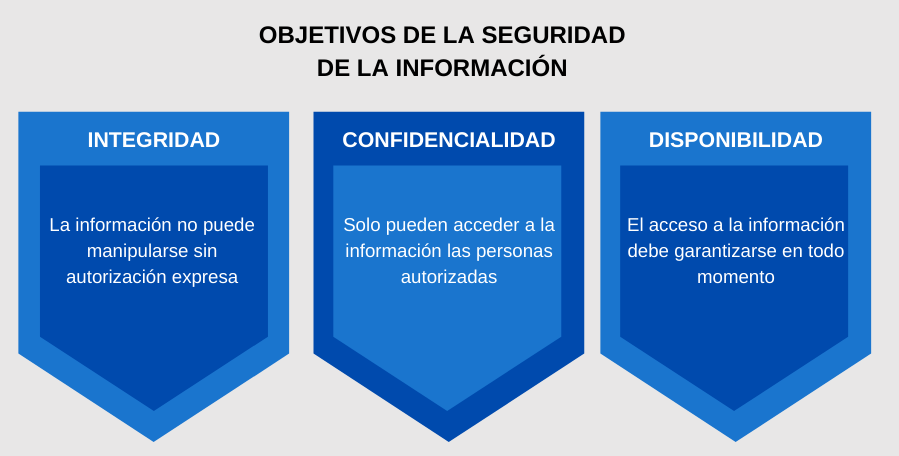

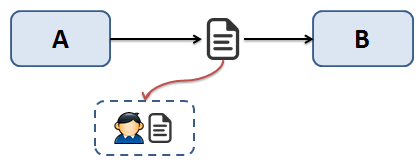

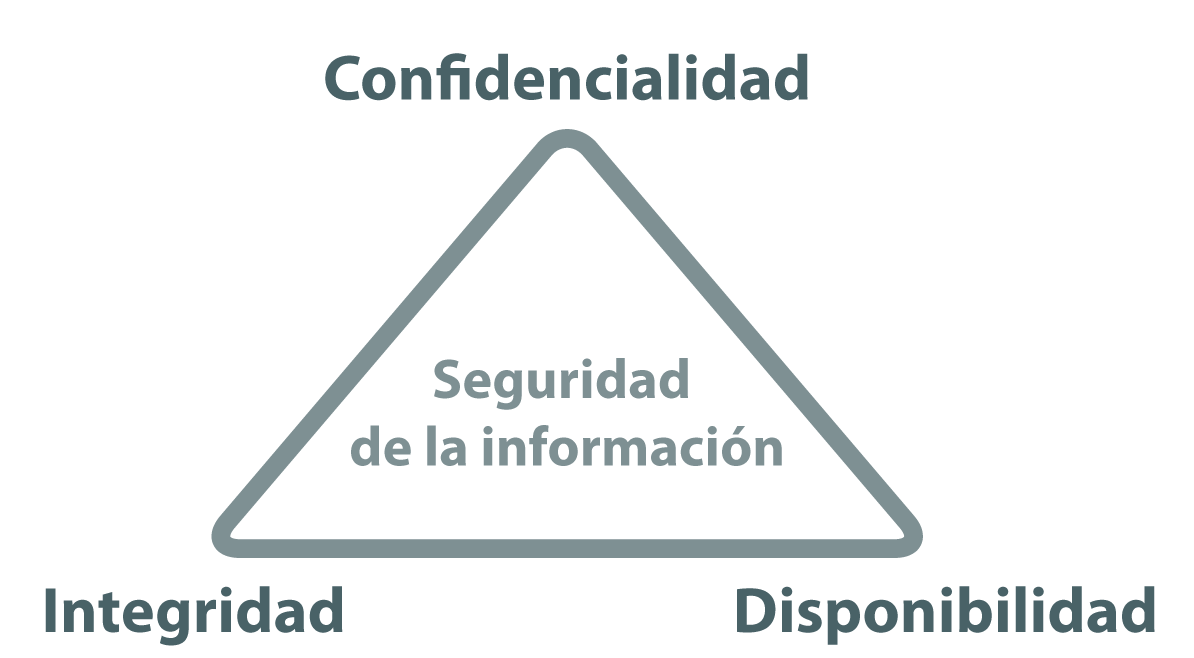

MONOGRÁFICO: Introducción a la seguridad informática - Seguridad de la información / Seguridad informática | Observatorio Tecnológico

Ilustración de Portátil Con Texto De Base De Datos Sobre Web Correo Electrónico Online Confidencialidad Bajo Bloqueo De Protección De Escudo Rojo Acceso Confidencial Protección Segura Privacidad Información Acceso Icono Concepto De